stihl не предоставил(а) никакой дополнительной информации.

В период с 14 по 17 июля в рамках совместной международной операции под названием «Иствуд» («Eastwood»), координируемой Европолом и Евроюстом, была проведена атака на киберпреступную сеть NoName057(16). Правоохранительные и судебные органы Чехии, Франции, Финляндии, Германии, Италии, Литвы, Польши, Испании, Швеции, Швейцарии, Нидерландов и США одновременно приняли меры против преступников и инфраструктуры, принадлежащей пророссийской киберпреступной сети. В расследовании также участвовала ENISA, а также Бельгия, Канада, Эстония, Дания, Латвия, Румыния и Украина. Частные стороны ShadowServer и abuse.ch также оказали помощь в технической части операции.

Эти действия привели к нарушению работы инфраструктуры для проведения атак, состоящей из более чем ста компьютерных систем по всему миру, при этом большая часть центральной серверной инфраструктуры группы была выведена из строя. Германия выдала шесть ордеров на арест преступников, проживающих в Российской Федерации. Двое из них обвиняются в том, что они являются главными зачинщиками деятельности NoName057(16). В общей сложности национальные органы власти выдали семь ордеров на арест, в том числе в отношении шести граждан России за их причастность к преступной деятельности NoName057(16). Все подозреваемые объявлены в международный розыск, а в некоторых случаях их личности были опубликованы в СМИ.

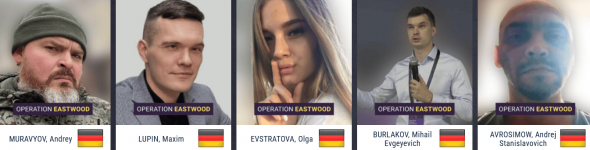

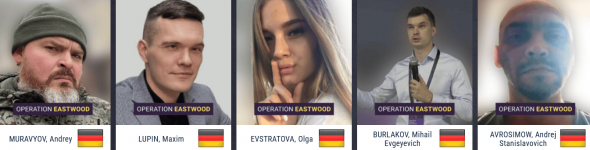

Пять профилей также были опубликованы на сайте «Самые разыскиваемые преступники ЕС».

MURAVYOV, Andrey a.k.a DaZBastaDraw

LUPIN, Maxim a.k.a s3rmax

EVSTRATOVA, Olga a.k.a olechochek, olenka

BURLAKOV, Mihail Evgeyevich a.k.a Ddosator3000, darkklogo

AVROSIMOW, Andrej Stanislavovich a.k.a ponyaska

• Source: https://eumostwanted[.]eu/

Национальные власти связались с несколькими сотнями человек, предположительно поддерживающих киберпреступную сеть. В сообщениях, отправленных через популярное приложение для обмена сообщениями, получателям сообщается об официальных мерах и подчеркивается уголовная ответственность за их действия в соответствии с национальным законодательством. Люди, действующие от имени NoName057(16), в основном являются русскоязычными сторонниками, которые используют автоматизированные инструменты для проведения распределенных атак типа «отказ в обслуживании» (DDoS). Они действуют без формального руководства и сложных технических навыков, ими движет идеология и жажда наживы.

Общие результаты операции «Иствуд»

* 2 ареста (1 предварительный арест во Франции и 1 в Испании)

* Выдано 7 ордеров на арест (6 — Германией и 1 — Испанией)

* 24 обыска в домах (2 в Чехии, 1 во Франции, 3 в Германии, 5 в Италии, 12 в Испании, 1 в Польше)

* Были опрошены 13 человек (2 в Германии, 1 во Франции, 4 в Италии, 1 в Польше, 5 в Испании)

* Более 1000 сторонников, 15 из которых являются администраторами, получили уведомление о юридической ответственности через приложение для обмена сообщениями

* Более 100 серверов по всему миру вышли из строя

* Большая часть основной инфраструктуры NoName057(16) отключена

NoName057(16) Попытки DDoS-атак в интересах России

Преступники, связанные с киберпреступной сетью NoName057(16), в первую очередь атаковали Украину, но затем переключились на страны, которые поддерживают Украину в её непрекращающейся борьбе против российской агрессии. Многие из этих стран являются членами НАТО.

Национальные органы власти сообщили о ряде кибератак, связанных с преступной деятельностью NoName057(16). В 2023 и 2024 годах преступная сеть участвовала в атаках на шведские органы власти и банковские сайты. С момента начала расследования в ноябре 2023 года в Германии произошло 14 отдельных волн атак, направленных против более чем 250 компаний и учреждений.

В Швейцарии многочисленные атаки также были совершены в июне 2023 года во время трансляции видеообращения Украины к Совместному парламенту и в июне 2024 года во время Саммита мира для Украины в Бюргенштоке. Совсем недавно власти Нидерландов подтвердили, что атака, связанная с этой сетью, была совершена во время последнего саммита НАТО в Нидерландах. Все эти атаки были предотвращены без существенных сбоев в работе.

Централизованная координация действий против пророссийской киберпреступной сети

Европол способствовал обмену информацией и координировал оперативную деятельность, выступая в качестве связующего звена между национальными органами власти и агентствами ЕС. С этой целью Европол организовал более 30 онлайн- и офлайн-встреч и два оперативных спринта. Европол также способствовал сотрудничеству с частными партнерами, которые предлагали свою помощь как до, так и после проведения операции. Агентство оказывало обширную аналитическую поддержку, а также предоставляло услуги по отслеживанию криптовалютных транзакций и проведению криминалистической экспертизы в ходе расследования. Европол координировал профилактическую кампанию, которая проводилась среди предполагаемых сообщников через мессенджеры и социальные сети.

Во время акции против аффилированных лиц NoName057(16) Европол организовал в своей штаб-квартире координационный центр с участием представителей Франции, Германии, Испании, Нидерландов и Евроюста, а также предоставил виртуальный командный пункт для связи других стран-участниц с координационным центром.

Объединенная оперативная группа по борьбе с киберпреступностью (J-CAT) при Европоле также оказала поддержку в проведении операции. Эта оперативная группа состоит из специалистов по кибербезопасности из разных стран, которые работают в одном офисе в штаб-квартире Европола и оказывают различную поддержку в расследовании резонансных киберпреступлений.

Благодаря Евроюсту власти смогли скоординировать судебную деятельность и спланировать соответствующие меры на день проведения акции. Агентство обеспечило выполнение соглашений о взаимной правовой помощи и многочисленных европейских ордеров на проведение расследований. В день проведения акции, 15 июля, Евроюст координировал все судебные запросы, которые могли потребоваться в ходе операции.

В ходе расследования, проведённого национальными властями, NoName057(16) была идентифицирована как идеологическая преступная сеть, которая, как было установлено, поддерживает Российскую Федерацию и в контексте агрессивной войны России против Украины связана с многочисленными DDoS-кибератаками. Во время таких атак веб-сайт или онлайн-сервис перегружается трафиком с целью сделать его недоступным. Помимо деятельности в сети, насчитывающей более 4000 сторонников, группировка смогла создать собственный ботнет, состоящий из нескольких сотен серверов, которые использовались для увеличения нагрузки при атаках.

Для распространения призывов к действию, обучающих материалов, обновлений и набора добровольцев группа использовала пророссийские каналы, форумы и даже нишевые чат-группы в социальных сетях и мессенджерах. Добровольцы часто приглашали друзей или знакомых с игровых или хакерских форумов, формируя небольшие рекрутинговые круги. Эти участники использовали такие платформы, как DDoSia, чтобы упростить технические процессы и предоставить инструкции, позволяющие новым участникам быстро приступить к работе.

Участникам также платили криптовалютой, что стимулировало их к постоянному участию и привлекало тех, кто пользуется ситуацией. Имитация игровой динамики, регулярные упоминания, таблицы лидеров или значки давали волонтёрам ощущение значимости. Эта геймифицированная манипуляция, часто нацеленная на несовершеннолетних правонарушителей, эмоционально подкреплялась нарративом о защите России или мести за политические события.

• Source: https://www.europol.europa[.]eu/media-press/newsroom/news/global-operation-targets-noname05716-pro-russian-cybercrime-network

Эти действия привели к нарушению работы инфраструктуры для проведения атак, состоящей из более чем ста компьютерных систем по всему миру, при этом большая часть центральной серверной инфраструктуры группы была выведена из строя. Германия выдала шесть ордеров на арест преступников, проживающих в Российской Федерации. Двое из них обвиняются в том, что они являются главными зачинщиками деятельности NoName057(16). В общей сложности национальные органы власти выдали семь ордеров на арест, в том числе в отношении шести граждан России за их причастность к преступной деятельности NoName057(16). Все подозреваемые объявлены в международный розыск, а в некоторых случаях их личности были опубликованы в СМИ.

Пять профилей также были опубликованы на сайте «Самые разыскиваемые преступники ЕС».

MURAVYOV, Andrey a.k.a DaZBastaDraw

LUPIN, Maxim a.k.a s3rmax

EVSTRATOVA, Olga a.k.a olechochek, olenka

BURLAKOV, Mihail Evgeyevich a.k.a Ddosator3000, darkklogo

AVROSIMOW, Andrej Stanislavovich a.k.a ponyaska

• Source: https://eumostwanted[.]eu/

Национальные власти связались с несколькими сотнями человек, предположительно поддерживающих киберпреступную сеть. В сообщениях, отправленных через популярное приложение для обмена сообщениями, получателям сообщается об официальных мерах и подчеркивается уголовная ответственность за их действия в соответствии с национальным законодательством. Люди, действующие от имени NoName057(16), в основном являются русскоязычными сторонниками, которые используют автоматизированные инструменты для проведения распределенных атак типа «отказ в обслуживании» (DDoS). Они действуют без формального руководства и сложных технических навыков, ими движет идеология и жажда наживы.

Общие результаты операции «Иствуд»

* 2 ареста (1 предварительный арест во Франции и 1 в Испании)

* Выдано 7 ордеров на арест (6 — Германией и 1 — Испанией)

* 24 обыска в домах (2 в Чехии, 1 во Франции, 3 в Германии, 5 в Италии, 12 в Испании, 1 в Польше)

* Были опрошены 13 человек (2 в Германии, 1 во Франции, 4 в Италии, 1 в Польше, 5 в Испании)

* Более 1000 сторонников, 15 из которых являются администраторами, получили уведомление о юридической ответственности через приложение для обмена сообщениями

* Более 100 серверов по всему миру вышли из строя

* Большая часть основной инфраструктуры NoName057(16) отключена

NoName057(16) Попытки DDoS-атак в интересах России

Преступники, связанные с киберпреступной сетью NoName057(16), в первую очередь атаковали Украину, но затем переключились на страны, которые поддерживают Украину в её непрекращающейся борьбе против российской агрессии. Многие из этих стран являются членами НАТО.

Национальные органы власти сообщили о ряде кибератак, связанных с преступной деятельностью NoName057(16). В 2023 и 2024 годах преступная сеть участвовала в атаках на шведские органы власти и банковские сайты. С момента начала расследования в ноябре 2023 года в Германии произошло 14 отдельных волн атак, направленных против более чем 250 компаний и учреждений.

В Швейцарии многочисленные атаки также были совершены в июне 2023 года во время трансляции видеообращения Украины к Совместному парламенту и в июне 2024 года во время Саммита мира для Украины в Бюргенштоке. Совсем недавно власти Нидерландов подтвердили, что атака, связанная с этой сетью, была совершена во время последнего саммита НАТО в Нидерландах. Все эти атаки были предотвращены без существенных сбоев в работе.

Централизованная координация действий против пророссийской киберпреступной сети

Европол способствовал обмену информацией и координировал оперативную деятельность, выступая в качестве связующего звена между национальными органами власти и агентствами ЕС. С этой целью Европол организовал более 30 онлайн- и офлайн-встреч и два оперативных спринта. Европол также способствовал сотрудничеству с частными партнерами, которые предлагали свою помощь как до, так и после проведения операции. Агентство оказывало обширную аналитическую поддержку, а также предоставляло услуги по отслеживанию криптовалютных транзакций и проведению криминалистической экспертизы в ходе расследования. Европол координировал профилактическую кампанию, которая проводилась среди предполагаемых сообщников через мессенджеры и социальные сети.

Во время акции против аффилированных лиц NoName057(16) Европол организовал в своей штаб-квартире координационный центр с участием представителей Франции, Германии, Испании, Нидерландов и Евроюста, а также предоставил виртуальный командный пункт для связи других стран-участниц с координационным центром.

Объединенная оперативная группа по борьбе с киберпреступностью (J-CAT) при Европоле также оказала поддержку в проведении операции. Эта оперативная группа состоит из специалистов по кибербезопасности из разных стран, которые работают в одном офисе в штаб-квартире Европола и оказывают различную поддержку в расследовании резонансных киберпреступлений.

Благодаря Евроюсту власти смогли скоординировать судебную деятельность и спланировать соответствующие меры на день проведения акции. Агентство обеспечило выполнение соглашений о взаимной правовой помощи и многочисленных европейских ордеров на проведение расследований. В день проведения акции, 15 июля, Евроюст координировал все судебные запросы, которые могли потребоваться в ходе операции.

В ходе расследования, проведённого национальными властями, NoName057(16) была идентифицирована как идеологическая преступная сеть, которая, как было установлено, поддерживает Российскую Федерацию и в контексте агрессивной войны России против Украины связана с многочисленными DDoS-кибератаками. Во время таких атак веб-сайт или онлайн-сервис перегружается трафиком с целью сделать его недоступным. Помимо деятельности в сети, насчитывающей более 4000 сторонников, группировка смогла создать собственный ботнет, состоящий из нескольких сотен серверов, которые использовались для увеличения нагрузки при атаках.

Для распространения призывов к действию, обучающих материалов, обновлений и набора добровольцев группа использовала пророссийские каналы, форумы и даже нишевые чат-группы в социальных сетях и мессенджерах. Добровольцы часто приглашали друзей или знакомых с игровых или хакерских форумов, формируя небольшие рекрутинговые круги. Эти участники использовали такие платформы, как DDoSia, чтобы упростить технические процессы и предоставить инструкции, позволяющие новым участникам быстро приступить к работе.

Участникам также платили криптовалютой, что стимулировало их к постоянному участию и привлекало тех, кто пользуется ситуацией. Имитация игровой динамики, регулярные упоминания, таблицы лидеров или значки давали волонтёрам ощущение значимости. Эта геймифицированная манипуляция, часто нацеленная на несовершеннолетних правонарушителей, эмоционально подкреплялась нарративом о защите России или мести за политические события.

• Source: https://www.europol.europa[.]eu/media-press/newsroom/news/global-operation-targets-noname05716-pro-russian-cybercrime-network